SOC在威脅進入環境前透過主動收集情資的方式,可以有機會於入侵攻擊時發現蹤跡,利於及時應變。

Finding malicious activity and other traces of adversaries can be challenging. SOCs need to be proactive and identify threats before they enter their constituency’s environment.

CTI資訊可以為SOC人員提供有關如何檢測網路以及要搜尋哪些活動的提示,利於事前修補阻擋來預防,及事中推估下一個受攻擊方式及目標。

CTI的情報搭配調查結果,再向高層報告時,不會只有技術說明哪個服務被什麼方式攻擊了,更可以補充說明像是:攻擊方是XX集團,曾經攻擊XX公司資料庫勒索XX金額贖金。我們SOC於這次攻擊行為提前阻擋,保護XX系統未讓營運受到影響,為組織避免XX金額損失,高層才能理解並支持之後預算。

然而常常因為偏見而將事件歸類為民族行為,雖然這很好拿出來做宣傳

Cyber Threat Intelligence

將資料收集、處理、整理和數據解釋,為轉化成可操作的資訊,用於顯示威脅組織的能力、行動和意圖,這些資訊可以滿足管理者作為下決策的依據

CTI refers to the collection, processing, organizing, and interpreting of data into actionable information or products that relate to capabilities, opportunities, actions, and intent of adversaries in the cyber domain to meet a specific requirement determined by and informing decision-makers

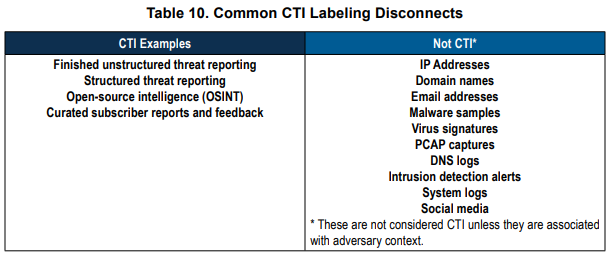

分類資料來源是否為 CTI,根據資料來源是否包含了前因後果(這資料怎麼來的以及其詳細資訊)

To distinguish whether a data source is CTI, determine if the data source has adversary context built in (and if possible, details of the context).

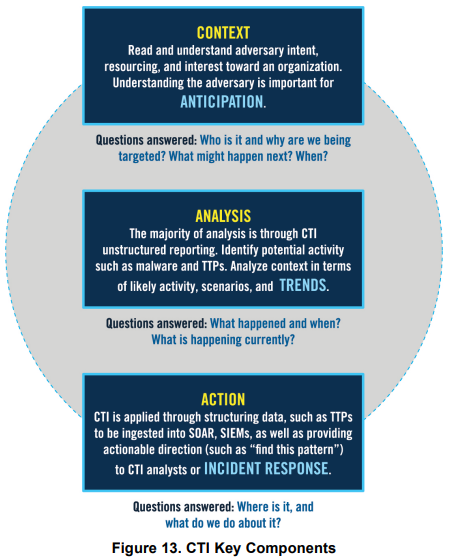

有效的CTI需要對任務和業務有充分的了解,以幫助分析師了解對手可能對那些資訊感興趣。具體來說,它由三個關鍵方面組成:context, analysis, and action。

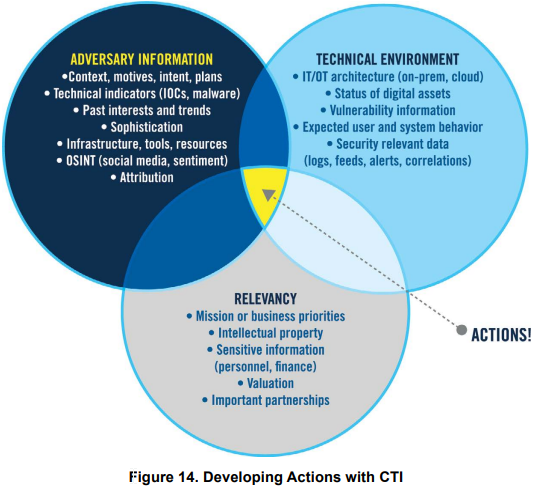

需要數據分析包括的三個面向:技術環境、對手資訊和相關性。

使用 MITRE ATT&CK來依據戰術、技術和程序(TTP)進行分類

MITRE ATT&CK

https://attack.mitre.org/

Lockheed Martin, the Cyber Kill Chain® model

https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

Defense Science Board Cyber Threat Taxonomy tiered model

https://nsarchive2.gwu.edu/NSAEBB/NSAEBB424/docs/Cyber-081.pdf

The Diamond Model of Intrusion Analysis

https://apps.dtic.mil/sti/citations/ADA586960

熟悉自己企業組織,有能力從自身事件資料取得CTI,讓其他人相信資安作戰中心(SOC)是真正行家。

conversant in this CTI that is relevant to its own Enterprise and indeed starting with CTI sourced from its own incident data this is how other people can look to the SOC as authoritative